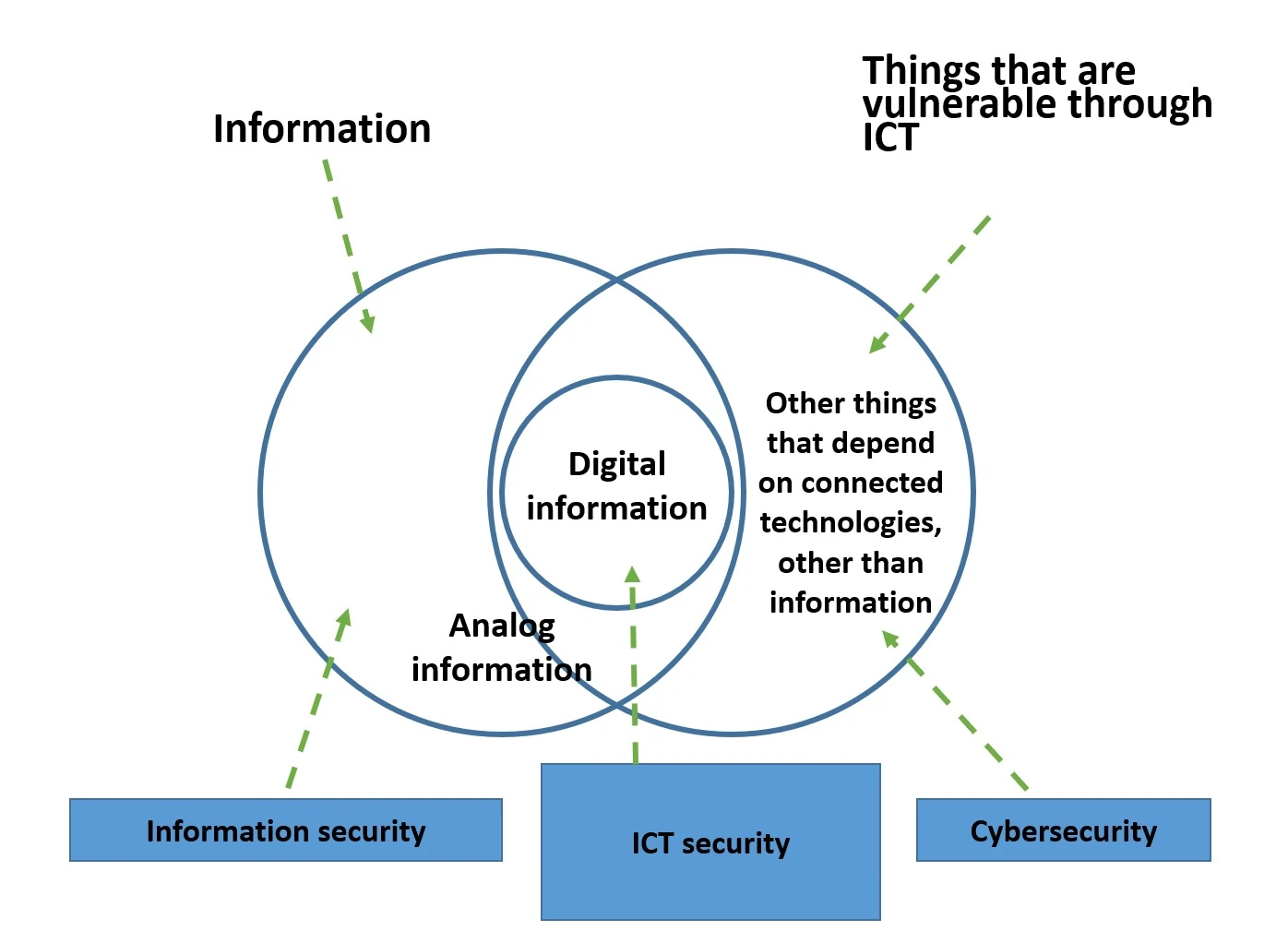

2025 年網路安全法規趨勢:數據、AI 與基礎設施保護的全球格局與中國實踐 近年來,網路安全已成為國際競爭與合作的關鍵領域。各國在網路安全政策法律上的博弈與協同日益複雜,特別是在人工智能、量子計算等颠覆性技術的推動…

標籤: ONNX Runtime

-

DeepSeek-R1 (7B) 純 CPU 部署實戰:低成本企業級推理優化指南

本文分享在 CPU 环境下部署 DeepSeek-671B 的经验。核心策略为最小化模型尺寸、利用多核并行、动态量化以及优化内存管理。硬件配…

2026網路安全:企業生存新戰場,合規與應對策略全攻略

2026 網路安全法規勢:合規挑戰與企業應對策略 2026 年,企業面臨著前所未有的網路安全挑戰。全球地政治緊張、易摩擦與關政策頻繁調整,加上部分產業持續將生產或營運重心外移,使供應與資本布局變得更複。在這樣的環境下…

AI 時代的隱形危機:如何安全掌控 AI Agent 的權限與風險?

AI Agent 的導入提升效率,但也帶來權限管理、問責和安全管控的新挑戰。其自主性、智能性和分散性使得傳統權限管理失效,增加安全風險。企業需重新評估權限策略,定義明確角色與權限,實施嚴格身份驗證,並持續監控與審計 AI Agent 活動,以確保安全與合規。…

美團釋放「LongCat-Flash-Thinking-2601」:開源AI工具調用能力再攀高峰,超越Claude!

美團 LongCat 團隊開源 LongCat-Flash-Thinking-2601 模型,為 LongCat-Flash-Thinking 型的升級版,在智能體搜索、工具調用及交互推理等評測中達到開源模型 SOTA 水平。該模型尤其擅長工具調用,降低了新工具適配成本。其獨特的「重思考」模式,通過並行思考和總結納兩階…

AI語音新紀元:企業溝通升級,情感互動破冰

“`html 新一代語音AI技術正引領一場企業應用革命,其核心不僅在於提升人機互動的效率,更在於賦予機器理解和回應人類情感的能力。這項技術的進展,正從根本上改變企業與客戶、員工之間的溝通方式,並催生出全新的商業模式。…

Yelp豪擲3億美元,網羅AI客服新星Hatch,在地生活服務將全面升級!

Yelp 以 3 億美元收購 AI 客服平台 Hatch,旨在加速在地生活服務的 AI 轉型。Hatch 的 AI 客戶通訊平台專注於自動化處理客戶諮詢,提升轉換率並降低營運成本。Yelp 期望透過整合 Hatch 的技術,優化商家與客戶互動,解決客戶管理痛點,並強化其全方位商務平台功能。此舉標誌著 Yelp 在數位轉…

AI自主客戶服務

若有任何需求可以直接詢問專業AI客服