Mixpanel遭駭:OpenAI API客戶資料外洩風險與資安防護建議

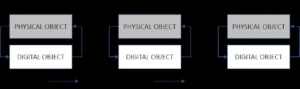

Mixpanel 作為行為分析平台,為眾多企業提供關鍵使用者洞察。OpenAI 透過 Mixpanel 追蹤 API 使用情況,於 2025‑11‑27 之前已被確認發生駭客入侵,導致大量 API 客戶姓名、Email 及使用統計資料外洩。這起事件不僅暴露了第三方服務的脆弱性,也凸顯了雲端服務間資料流轉時的安全風險。以下將針對事件發生機制、受影響範圍、現階段的緩解措施以及長期安全建議進行詳細說明。

事件概覽

2025‑11‑27,OpenAI 公布 Mixpanel 服務遭駭,駭客於 Mixpanel 內部系統取得存取權,並下載包含 API 客戶姓名、Email 及使用量統計的資料檔。雖然 Mixpanel 未確認具體漏洞編號,但根據平台的安全日誌,駭客利用已知的 OAuth 權杖重利用或可能是內部人員資料洩漏所致。OpenAI 於同日發送通知,提醒受影響客戶並啟動資料遺失防護程序。iThome 報導指出,受影響的客戶數量已超過 5,000 家,涵蓋多數使用 OpenAI API 的 SaaS 與企業級應用 (iThome, 2025)。

OpenAI 亦在 2025‑11‑28 透過官方信件說明,已啟動「事件管理小組」並與 Mixpanel 進行協調,要求立即關閉受影響的 API 權杖,並將所有外洩資料進行加密備份,防止進一步擴散 (CyberQ, 2025)。

漏洞機制與攻擊手法

- OAuth 權杖重利用:駭客利用已獲得的 OAuth 權杖,跳脫原本的授權範圍,直接存取 Mixpanel 的資料庫。此類攻擊屬於「Valid Accounts」(T1078) 技術,並可能利用「Web Services」(T1189) 進行資料擷取。

- 內部人員資料洩漏:部分報導指出,Mixpanel 內部某些員工在程式碼編排平台(如 GitHub)不慎公開了 API 金鑰,導致外部駭客可直接存取資料 (iThome, 2025)。

- 應用程式錯誤或配置失誤:若 Mixpanel 未正確設定資料存取權限或未啟用多因素認證,駭客可利用此漏洞快速入侵。

MITRE ATT&CK 對應

- T1078 – Valid Accounts (使用有效帳戶存取系統)

- T1189 – Web Services (利用 Web API 取得資料)

- T1075 – Remote Services (遠端服務存取)

- T1136 – Create Account (若駭客創建新帳戶以存取)

受影響範圍與風險評估

根據 OpenAI 及 Mixpanel 的數據,外洩資料包含以下資訊:

- 客戶姓名、Email

- API 使用量、功能使用順序

- 時間戳與地理位置(IP)

- 部分客戶的 API 金鑰(已被遮蔽)

雖然未有報導顯示駭客直接使用 API 金鑰執行惡意操作,但資料外洩本身已構成個人資料保護法(PDPA)及通用資料保護規則(GDPR)違規風險。若駭客取得 API 金鑰並連接 OpenAI 服務,可能造成:

- 不正當使用:進行大量生成任務,造成帳戶被封鎖或被收費。

- 資料竊取:透過 OpenAI 服務抽取企業內部機密文本。

- 社會工程:利用獲取的 Email 進行釣魚攻擊。

因此,企業須立即檢查是否有不明 API 呼叫,並對所有受影響客戶進行安全審核。

即時緩解措施

OpenAI 已針對受影響客戶提供以下緩解步驟,企業可依此作為快速回應指引:

- 停用受影響 API 金鑰:在 OpenAI 控制台停用所有已知外洩的 API 金鑰,並立即產生新金鑰。

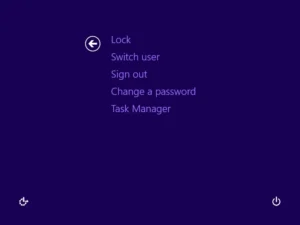

- 啟用多因素認證(MFA):確保所有 OpenAI 及 Mixpanel 帳戶均已啟用 MFA,並為高權限帳戶設定硬體令牌。

- 審計日誌檢查:下載並分析 OpenAI 及 Mixpanel 的審計日誌,確認是否有不正常的資料擷取或呼叫。

- 通報受影響客戶:依據 GDPR 或 PDPA 的通知義務,及時將資料外洩情況通報受影響客戶,並提供必要的補救協助。

- 加密備份外洩資料:若需保留外洩資料以供審計,請使用 AES‑256 加密並限制存取。

同時,OpenAI 已在其官方文檔中加入「安全最佳實踐」指引,強調 API 金鑰應存於安全的 Vault 系統,並建議使用環境變數或密鑰管理服務(KMS)來保護金鑰 (OpenAI, 2025)。

長期安全防護建議

1. 密鑰管理與存取控制

- 使用專用的密鑰管理服務(如 HashiCorp Vault、AWS KMS、Azure Key Vault)將 API 金鑰加密存儲。

- 採用最小權限原則,僅允許必要的服務或人員存取金鑰。

- 定期輪換金鑰,並在失效後立即停用。

2. 多因素認證與帳戶監控

- 所有管理帳戶必須啟用 MFA,並使用硬體令牌(如 YubiKey)作為第二因素。

- 建立帳戶異常監控機制,偵測異常登入、API 呼叫頻率上升或多國地理位置連線。

- 使用安全情報平台(SIEM)整合 Mixpanel 與 OpenAI 的審計日誌,實時偵測可疑行為。

3. API 使用監控與速率限制

- 在 OpenAI 端設定合理的速率限制,防止單一金鑰被大量呼叫。

- 使用 API Gateway 建立流量控制與日誌紀錄層,並與內部安全事件管理系統整合。

- 定期檢查 API 呼叫模式,確保符合業務需求,並即時關閉異常或未使用的金鑰。

4. 事件回應與演練

- 建立完整的資料外洩事件回應流程,包括通報、評估、修復與通訊。

- 定期進行跨部門協同演練,確保安全、法務、營運及客戶支援團隊能快速協作。

- 演練中可使用模擬駭客入侵情境,測試金鑰管理、MFA、審計日誌分析等流程。

5. 第三方依賴管理

- 使用依賴管理工具(如 Dependabot)定期檢測第三方服務的安全更新。

- 審查第三方服務的安全合規證書(ISO 27001、SOC 2 等),確保其安全體系符合要求。

- 若第三方服務出現重大安全事件,應即時評估風險並考慮替代方案。

結論

Mixpanel 的駭客事件已將 OpenAI API 客戶資料暴露於不法之手,提醒企業在使用第三方分析或雲端服務時必須重視金鑰管理、存取控制與事件回應。雖然 OpenAI 迅速採取緩解措施並停用受影響金鑰,但長期安全防護仍需從組織文化、技術架構與流程管理三個層面同時落實。未來若有類似事件,企業可依上述建議快速回應,減少資料外洩造成的法律與商譽風險。

參考資料與原文來源

- iThome. (2025, 12/02). OpenAI合作公司Mixpanel遭駭,API平台用戶姓名.

- CyberQ. (2025, 11/27). OpenAI 證實Mixpanel 遭駭致個資外洩,社群炎上.

- Threads. (2025, 11/27). 開發人員不慎在程式碼編排平台曝露企業組織的機敏資料.

🧠 本文由 DreamJ AI 技術新聞生成系統 自動撰寫與優化,

內容僅供技術研究與學習參考,實際環境請搭配官方公告與資安建議。