朝日集團 200 萬人個人資料外洩與勒索軟體攻擊分析

2025 年,日本啤酒龍頭 朝日集團(Asahi Group) 遭受大規模勒索軟體攻擊,造成:

-

近 190–200 萬筆個人資料外洩(顧客 + 員工)

-

物流與配送系統停擺,部分工廠生產延誤

-

財報公布時程被迫延後

-

企業內部數位服務一度中斷

此事件凸顯大型企業在 漏洞管理、網路分段、EDR、自動化威脅偵測 的重要性。

技術背景:勒索攻擊的三大滲透路徑

勒索軟體常利用三大技術路徑進入企業網路:

-

1. 社交工程(Phishing / Spearphishing)

-

偽造內部主管或合作廠商發信

-

附加 Office 文件、壓縮檔、PDF、OneNote

-

內含惡意 Script、Macro、PowerShell

2. 已知或未修補漏洞(常見於 Windows / Office / SMB)

常被攻擊者利用進入或橫向移動,例如:

-

SMBv3(CVE-2020-0796)

-

EternalBlue(CVE-2017-0144)

-

Outlook NTLM 漏洞(CVE-2023-23397)

-

Office 文件 RCE(CVE-2023-36884)

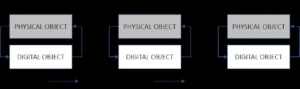

3. 內部後門程式 / 混入企業檔案(Supply Chain)

-

攻擊者在供應鏈過程插入惡意更新

-

或利用企業內部共享資料夾散佈惡意程式

-

攻擊技術鏈(Kill Chain)與滲透流程

根據朝日集團官方聲明與多家安全媒體報導,攻擊主體使用了多種常見的攻擊技巧:

1.初始存取:釣魚郵件中嵌入 PowerShell 腳本,利用 Invoke-Expression 下載並執行惡意 DLL。

PowerShell Invoke-Expression (IEX)

Base64 Encoded Payload

Downloader → 加載勒索程式

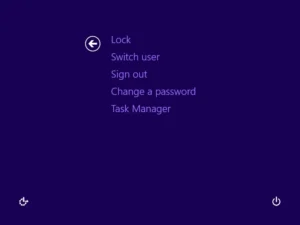

2. 持續化(Persistence)

惡意程式建立:

-

Windows Service

-

WMI Event Subscription

-

Scheduled Task(定時重新啟動勒索程式)

3. 權限提升(Privilege Escalation)

最常見的方式包括:

-

利用 Outlook NTLM 洩漏漏洞(CVE-2023-23397)

-

提取 LSASS 記憶體(Mimikatz)

-

利用已過期或弱密碼帳戶

4. 橫向移動(Lateral Movement)

攻擊者利用未修補漏洞快速在內網擴散:

| 利用方式 | 技術 | 說明 |

|---|---|---|

| SMB 漏洞 | CVE-2020-0796 | SMBv3 RCE,可直接在內部主機間跳躍 |

| SMBv1 | CVE-2017-0144 | EternalBlue,歷史上最大規模勒索擴散漏洞 |

| RDP Misconfig | T1021 | 弱密碼或憑證重複使用 |

5. 加密 & 資料外洩(Double Extortion)

常見手法:

-

使用 AES-256 加密檔案

-

搭配 RSA 封裝金鑰

-

加密前先外洩資料(FTP / SFTP / 雲端儲存)

影響與風險

此次事件對朝日集團及其合作夥伴造成多重危害:

- 客戶資料外洩:近 200 萬筆個人資料(姓名、地址、電話、信用卡資訊)被洩,違反 GDPR 及日本個人資訊保護法,導致巨額罰款與聲譽損失。

- 供應鏈中斷:物流系統被加密,導致原料供應與產品配送出現延誤,估計造成數百萬美元營運損失。

- 財務資訊延誤:財報公布被迫延期,對投資人與市場信心造成負面影響。

- 法律訴訟風險:客戶與合作夥伴可能基於資料外洩提起訴訟,並要求賠償。

可能涉及:

-

GDPR

-

日本個資保護法

-

國際供應鏈合規要求(FSSC、ISO、企業採購稽核)

-

防護與建議

1. 郵件安全強化(Anti-Phishing / Zero Trust Email Security)

-

-

啟用附件沙箱(Sandbox)

-

啟用 CDR(Content Disarm & Reconstruction)

-

禁止自動執行 Office 宏

-

2. 漏洞與資產管理(Patch + CIS Benchmark)

-

-

每週掃描(Nessus / OpenVAS / Qualys)

-

將高風險 CVE(如 SMB、Office)設為「優先 48 小時內修補」

-

3. 端點偵測與回應(EDR / XDR)

監控:

-

-

PowerShell / WMI 行為

-

可疑登入

-

ASN(異常網路連線)

-

加密前大量檔案讀取行為

-

4. 網路分段(Segmentation / Microsegmentation)

-

-

將 ERP、MES、生產線 OT 網路切分

-

僅允許最小必要的連線

-

防堵橫向移動

-

5. 資料備份(3-2-1 原則)

-

-

3 份資料

-

2 種媒介

-

1 份離線 / 雲端不可寫入備份

-

每月演練「完整還原測試」

-

6. 安全文化與釣魚演練

-

-

-

每月釣魚測試

-

主管級安全認知訓練

-

設計「可疑郵件回報流程」

-

-

CVE / 漏洞摘要整理((示意:勒索攻擊常見利用的漏洞,不代表本事件確定使用)

| CVE / 漏洞編號 | 影響產品 / 元件 | CVSS / 嚴重度 | 說明 | 修補建議 |

|---|---|---|---|---|

| CVE-2020-0796 | Microsoft Windows SMBv3.1.1 | 9.8 (Critical) | 「SMBGhost」遠端程式碼執行漏洞,允許未授權攻擊者透過 SMB 封包在目標系統執行任意程式碼,過去曾被多起勒索攻擊利用。 | 立即安裝對應 KB 更新,並在必要時限制 SMBv3 對外暴露。 |

| CVE-2017-0144 | Microsoft Windows SMBv1 | 9.8 (Critical) | 「EternalBlue」RCE 漏洞,WannaCry 等勒索軟體的主要攻擊途徑,可在內網快速橫向擴散。 | 停用 SMBv1,安裝 MS17-010 相關安全更新。 |

| CVE-2023-36884 | Microsoft Windows / Office | 8.3 (High) | Windows Search / Office 文件鏈結 RCE,透過特製 Office 文件觸發遠端程式碼執行,曾被實際攻擊活動利用。(Trellix) | 安裝 2023 年 8 月之後的累積更新,並限制不受信任的 Office 文件。 |

| CVE-2023-23397 | Microsoft Outlook (Windows) | 9.8 (Critical) | Outlook 權限提升漏洞,攻擊者可藉特製郵件在使用者無感的情況下竊取 NTLM 認證,並在內網橫向移動。 | 立即套用 Microsoft 安全更新,並加強 NTLM 保護與郵件過濾策略。 |

MITRE ATT&CK 對應

-

T1566 – Phishing

-

T1059 – PowerShell

-

T1078 – Valid Accounts

-

T1021 – Remote Services(RDP/SMB)

-

T1086 – PowerShell Execution

-

T1486 – Data Encryption

-

T1567 – Data Exfiltration

參考資料與原文來源

- 啤酒商朝日證實資料外洩事件影響近200萬人 – iThome

- 2025臺灣網路惡意活動數量居高不下,在亞太地區名列前茅 – iThome

- 朝日集團被駭重傷社長道歉:百萬個資外洩 – LINE TODAY

- 朝日集團遇網路勒索「推遲財報公布」 近200萬組個資恐外流 – Yahoo News

- 日本啤酒巨頭朝日遭勒索攻擊超過150萬顧客個資恐外洩! – 自由時報

- 朝日集團拒付駭客贖金191萬資料外洩釀物流癱瘓與財報延期 – CyberQ

- 2025 11 月 29 日 – 體驗:未來的優勢

- 2025 11 月 28 日 – .NET 10 統一建置架構加快安全修補與版本發布節奏

🧠 本文由 DreamJ AI 技術新聞生成系統 自動撰寫與優化,

內容僅供技術研究與學習參考,實際環境請搭配官方公告與資安建議。