Fortinet FortiCloud SSO 認證繞過漏洞:CVE-2026-24858 深度分析與修補指南

資訊安全領域在 2026 年初迎來了嚴峻的挑戰。Fortinet 於 1 月 27 日正式發布資安公告,揭露了一個影響廣泛且已被積極利用的高風險漏洞:CVE-2026-24858。此漏洞發生在 FortiCloud 單一登入(SSO)認證機制中,允許攻擊者繞過身分驗證,進而取得設備的管理權限。更為關鍵的是,該漏洞是在修補了去年 12 月的兩項重大漏洞(CVE-2025-59718 與 CVE-2025-59719)後,被發現的全新攻擊路徑,顯示出攻擊者正針對 SSO 認證邏輯進行深度挖掘。

漏洞背景:從 CVE-2025 到 CVE-2026 的演變

回顧 2025 年 12 月,Fortinet PSIRT 團隊在內部代碼審計中發現了 CVE-2025-59718 與 CVE-2025-59719,這兩項漏洞的 CVSS 風險評分高達 9.8,主要影響啟用 FortiCloud SSO 的 FortiGate、FortiWeb、FortiProxy 等設備。當時的威脅模型指出,攻擊者可透過偽造的 SAML 請求繞過驗證 (Fortinet Blog)。

然而,資安威脅並未隨著修補程式的釋出而終結。自 2026 年 1 月 15 日起,Fortinet 觀察到已有攻擊者利用新的途徑,針對已修補上述漏洞的設備發動攻擊。調查顯示,攻擊者利用了「替代路徑或頻道(Alternate Path or Channel)」的邏輯缺陷,成功繞過認證。這導致 Fortinet 必須緊急分配新的編號 CVE-2026-24858 來處理這條未被封堵的攻擊路徑 (iThome)。

CVE-2026-24858 漏洞詳解

根據 MITRE 與 FortiGuard 的定義,此漏洞屬於 CWE-288: Authentication Bypass Using an Alternate Path or Channel。其核心問題在於 FortiCloud SSO 的認證邏輯存在瑕疵,使得擁有合法 FortiCloud 帳號且擁有至少一台已註冊設備的攻擊者,能夠以此身分登入到其他同樣啟用了 FortiCloud SSO 功能但屬於不同組織或帳號的設備中 (FortiGuard)。

關鍵技術特徵:

- CVSS 3.1 評分: Fortinet 評估為 9.4 (Critical),而 NVD 則給出了 9.8 的最高級別評分 (NVD)。

- 攻擊門檻: 攻擊者需要具備一個有效的 FortiCloud 帳號以及一台已註冊的設備。這意味著這並非完全「無條件」的遠端攻擊,但對於具備基礎資源的威脅行為者而言,門檻極低。

- 預設配置陷阱: 雖然 FortiCloud SSO 在出廠設定中是關閉的,但在管理員透過 GUI 將設備註冊到 FortiCare 服務時,系統會顯示一個「允許使用 FortiCloud SSO 進行管理員登入」的選項。如果管理員未手動關閉此選項(該選項預設通常為勾選),SSO 功能將會自動啟用,無意中擴大了攻擊面 (FortiGuard)。

受影響產品與版本清單

此次漏洞影響範圍極廣,涵蓋了 Fortinet 旗下的核心安全與管理產品。值得注意的是,6.4 版本的分支目前被確認不受此漏洞影響。

| 產品名稱 | 受影響版本 | 建議修補版本 |

|---|---|---|

| FortiOS | 7.6.0 – 7.6.5 7.4.0 – 7.4.10 7.2.0 – 7.2.12 7.0.0 – 7.0.18 |

請升級至最新釋出之修補版本(參考官方公告) |

| FortiAnalyzer | 7.6.0 – 7.6.5 7.4.0 – 7.4.9 7.2.0 – 7.2.11 7.0.0 – 7.0.15 |

請升級至最新修補版本 |

| FortiManager | 7.6.0 – 7.6.5 7.4.0 – 7.4.9 7.2.0 – 7.2.11 7.0.0 – 7.0.15 |

請升級至最新修補版本 |

| FortiProxy | 7.0, 7.2, 7.4 各分支受影響版本 | 請參考官方公告更新 |

| FortiSwitchManager | 7.0, 7.2 各分支受影響版本 | 請參考官方公告更新 |

事件應變與 Fortinet 的處置

針對此漏洞的積極利用,Fortinet 採取了極為罕見的強制性防禦措施:

- 封鎖惡意帳號: 1 月 22 日,Fortinet 封鎖了兩個被發現用於攻擊的惡意 FortiCloud 帳號 (Fortinet Blog)。

- 全面停用 SSO: 1 月 26 日,為了保護尚未修補的客戶,Fortinet 在雲端後端全面停用了 FortiCloud SSO 功能。

- 恢復與限制: 1 月 27 日,SSO 功能重新恢復,但 Fortinet 實施了版本檢測機制,禁止來自仍具備漏洞之設備的 SSO 存取請求 (Fortinet Blog)。

針對資安工程師的建議措施

對於負責維運 Fortinet 設備的 IT 與資安人員,應立即執行以下步驟以確保系統安全:

1. 立即檢查並禁用 FortiCloud SSO

在尚未完成韌體升級前,應先檢查設備是否啟用了 FortiCloud SSO。若無絕對必要,建議將其關閉。

# 在 FortiOS CLI 中檢查並停用指令範例

config system central-management

set forticloud-sso-admin disable

end

2. 執行韌體升級

這是最根本的解決之道。請根據官方 PSIRT 公告(FG-IR-26-060),下載並安裝對應產品的修補版本。由於此漏洞已被 CISA 列入已遭利用漏洞清單(KEV),聯邦機構被要求在 1 月 30 日前完成修補,民間企業亦應視其為最高優先級工作 (iThome)。

3. 審查管理員登入日誌

回溯檢查自 2026 年 1 月 15 日起的管理員登入紀錄。重點關注來自不尋常 IP 位址或透過 FortiCloud SSO 途徑登入成功的紀錄。若發現異常,應立即更換所有管理員認證憑據並檢查組態是否有被竄改的痕跡。

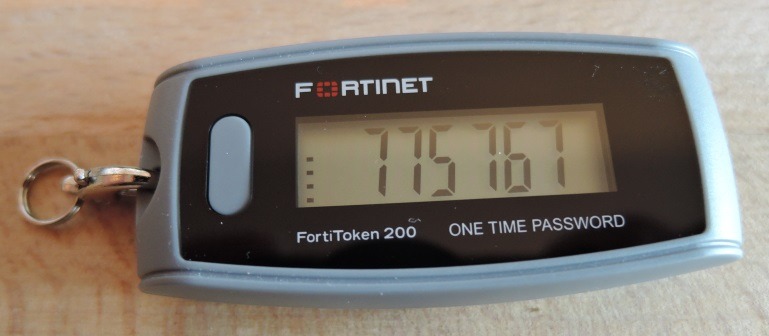

4. 強化多因素認證 (MFA)

雖然此漏洞是 SSO 認證繞過,但強化整體的身分驗證架構(如強制要求所有管理帳號使用 MFA)能有效降低帳號遭濫用後的損害程度。

結論

CVE-2026-24858 的出現再次提醒我們,單一登入(SSO)雖然提升了便利性,但也可能成為單一失效點(Single Point of Failure)。當攻擊者能夠利用合法的雲端生態系身分穿越不同組織的邊界時,防禦體系必須具備更深層的邏輯檢驗能力。企業 IT 主管應重新評估設備註冊流程中的預設選項,並確保在漏洞爆發時具備快速應變與修補的能力。

MITRE ATT&CK 對應

- T1078.004 – Valid Accounts: Cloud Accounts: 攻擊者利用合法的 FortiCloud 帳號作為攻擊媒介。

- T1550.003 – Use Alternate Authentication Material: SAML Tokens: 涉及 SSO 認證機制的濫用。

- T1190 – Exploit Public-Facing Application: 針對暴露於網際網路的管理介面進行漏洞利用。

- T1556.006 – Modify Authentication Process: Multi-Factor Authentication: 繞過既有的身分驗證流程。

參考資料與原文來源

- 🔗 原文來源: FortiGuard: Administrative FortiCloud SSO authentication bypass

- 🔗 原文來源: iThome: Fortinet公布已被積極利用的FortiCloud單一登入新漏洞

- 🔗 原文來源: NVD: CVE-2026-24858 Detail

- 🔗 原文來源: Fortinet Blog: Analysis of Single Sign-On Abuse on FortiOS

🧠本文由 DreamJ AI 技術新聞生成系統 自動撰寫並進行語意優化,僅供技術研究與教學使用。

請以原廠公告、CVE 官方資料與安全建議為最終依據。

發佈留言