2025聖假期 Adobe ColdFusion 服器遭協調攻擊事件分析

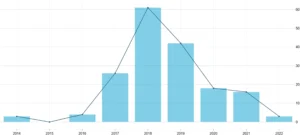

近期,資安業者 GreyNoise Labs 公布研究指出,2025 年聖節連假期間出現一波對 Adobe ColdFusion 服器的協同描與用試,流量高峰落在 12 月 25 日。研究人員統計 ColdFusion 相關請求共 5,940 次,目標 20 個國家,顯示攻擊者向挑在假期維運與監控力道較弱的時段,加大對既有漏洞的描與試利用 (iThome)。

攻擊特

研究人員指出,這波活動的流量高度集中,約 98% 來自同一自治系統(AS152194)下的兩個來源 IP。兩個 IP 以 1 至 5 的節奏自動送出請求,且部分時間同時運作,呈現協同基設施的特。同時,攻擊者也會對同一目標輪番切換多種攻擊手法,以提高命中率與覆面 (iThome)。

攻擊者大量使用 ProjectDiscovery 的 Interactsh 平臺進行界外回呼(Out-of-band Callback)驗證,也就是透過外部回呼來確認探測是否奏效。就本次事件而言,研究人員點名 JNDI LDAP 注入是主要向量,並搭配多個回呼網域追每一次試的結果 (scworld)。

受影響的漏洞

受影響的漏洞範圍以 2023 年至 2024 年間 ColdFusion 的 10 多個已知 CVE 為主,並搭配通用型的遠端程式碼執行與本地文件包含(Local File Inclusion)測試,同時也可見少量對較漏洞的驗證請求。研究人員強調,攻擊並非只定單一漏洞,而是以組合方式逐一試探多個入口,從存取控制過、任意案讀取到遠端程式碼執行都在描清單內 (iThome)。

攻擊行動

這波 ColdFusion 活動其實只是更大規模描行動的一小部分,約占兩個主力 IP 體描量的 0.2%。同一批基設施累計送出 250 萬次請求,試 767 個不同 CVE,目標跨 47 以上技術堆,並使用近 1 萬個 Interactsh 外回呼網域。研究人員研判,這更像是一場有組織的漏洞察作業,可能與始存取客(Initial Access Broker)的需求相符 (anquanke)。

MITRE ATT&CK 應

- T1190 – 應的戰術 / 技名稱:始存取(Initial Access)

- T1204 – 應的戰術 / 技名稱:用户执行(User Execution)

參考資料與原文來源

- 原文來源: Widespread exploitation campaign hits Adobe ColdFusion servers

- 原文來源: ColdFusion聖假期攻擊潮,兩個來源IP系統性描10多個已知漏洞

- 原文來源: ColdFusion聖假期攻擊潮,兩個來源IP系統性描10多個已知漏洞

- 原文來源: ColdFusion圣假期攻击潮,两个来源IP系统性扫描10多个已知漏洞

- 原文來源: 节假日ColdFusion 击频发:遭250 万次请求大规模猛攻

🧠本文由 DreamJ AI 技術新聞生成系統 自動撰寫並進行語意優化,僅供技術研究與教學使用。

請以原廠公告、CVE 官方資料與安全建議為最終依據。

發佈留言