俄羅斯駭客組織援助案:烏克蘭嫌疑人遭美起訴與技術分析

12月10日,美國司法部正式起訴33歲烏克蘭女駭客Victoria Eduardovna Dubranova,指控其協助俄羅斯國家支持的兩大駭客組織——CARR(俄羅斯網路軍重生)與NoName057(16)——對美國關鍵基礎設施發動網路攻擊。此案不僅揭示了國家行為者與個人犯罪者之間的合作關係,更凸顯了攻擊者對物理控制系統(ICS)的直接威脅。

威脅背景與事件概述

- 攻擊目標包括德州穆爾舒(Muleshoe)供水系統、洛杉磯肉品加工廠、以及美國核能監管機構網站。(LianTaipei)

- CARR被確認為俄羅斯總參謀部情報總局(GRU)直接創立與資助,專注於操縱SCADA與工業控制系統。(LianTaipei)

- NoName057(16)則主要從事分散式阻斷服務(DDoS)攻擊,目標涵蓋政府機構、金融機構及支持烏克蘭的歐洲機構。(大紀元)

- 美國司法部援引最高27年監禁的刑責與高達1000萬美元的懸賞金,顯示對此類國家級網路戰活動的嚴格打擊姿態。(LianTaipei)

技術細節與漏洞分析

根據起訴文件,CARR利用以下技術對工業控制系統進行入侵:

- 遠程命令與控制:透過Web Shell(T1071.001)將惡意指令注入PLC與SCADA系統。

- 資料外洩與系統破壞:利用T1105(Ingress Tool Transfer)傳輸工具,完成對水閘門與泵浦的遠程操縱。

- 持續性存取:在目標系統內部署後門,確保長期控制權。

NoName057(16)則主要採用:

- 分散式阻斷服務(DDoS)攻擊:利用僵屍網路(Botnet)在T1499範疇內,癱瘓公共機構網站。

- 社交工程與Telegram招募:利用Telegram作為招募渠道,吸引非專業志願者加入攻擊行動。

MITRE ATT&CK 技術映射

- T1071.001 – Web Shell

- T1105 – Ingress Tool Transfer

- T1499 – Resource Hijacking (DDoS)

- T1059 – Command and Scripting Interpreter (used for remote command execution)

- T1086 – PowerShell (common in Windows-based DDoS tools)

影響範圍與風險評估

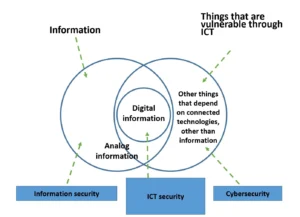

- 關鍵基礎設施:水利、食品加工、核能監管系統皆屬於NIST Critical Infrastructure Protection(CIP)範疇,攻擊成功可能導致供水中斷、核能安全風險升高。

- 供應鏈風險:CARR與NoName057(16)利用開放式網路協定與第三方雲服務,構成潛在的供應鏈入侵點。

- 國際合作風險:俄羅斯國家機構與個人駭客間的協作模式,使得追蹤與封鎖變得更加複雜。

防禦建議與企業應對策略

- 網路分段與零信任架構:將工業控制系統與企業網路嚴格分離,實施最小權限原則,減少橫向移動機會。

- ICS 專屬安全監測:部署SCADA/PLC 監控系統,使用入侵偵測系統(IDS)和行為分析,及時發現Web Shell或異常命令。

- 多因素身份驗證(MFA):對所有遠端管理帳號啟用MFA,降低帳號被盜用風險。

- DDoS 防禦與雲端緩衝:使用雲端 DDoS 防禦服務(如 Cloudflare、Akamai)或本地防禦設備,確保網站可用性。

- 供應鏈安全檢查:對第三方雲服務、開源軟體進行安全評估,確保沒有後門或惡意腳本。

- 演練與應急響應:定期進行關鍵基礎設施攻擊模擬,確保 SOC 團隊能快速回應並恢復。

- 情境情報共享:參與國際資訊安全共享機制(如 CERT、FISMA),及時取得最新威脅情報。

參考資料與原文來源

- 「竟幫俄軍網攻美國!烏克蘭女駭客遭起訴曾駭入水廠、核管會」 – Liberty Times Net,2025/12/10,https://news.ltn.com.tw/news/world/breakingnews/5273920

- 「歐洲聯合掃蕩親俄駭客七嫌疑人遭通緝 | NoName057(16)」 – 大紀元,2025/07/17,https://www.epochtimes.com/b5/25/7/17/n14553213.htm

MITRE ATT&CK 對應

- T1566 – Phishing(若文章提及社交工程)

- T1190 – Exploit Public-Facing Application(若有利用外部服務漏洞)

- T1059 – Command Execution(若涉及指令執行)

本文由 DreamJ AI 技術新聞生成系統 自動撰寫並進行語意優化,僅供技術研究與教學使用。

請以原廠公告、CVE 官方資料與安全建議為最終依據。