威脅背景與事件概述

隨著「放心接」等匿名電話服務興起,使用者只需輸入郵遞區號即可取得一次性電話號碼,並可用於短信、語音驗證等功能 (駿捷科技)。表面上看似保護隱私,卻因「郵遞區號」等間接識別符(quasi‑identifier)而遭到連結攻擊,進而暴露個人身份。OCF Lab 研究指出,僅凭郵遞區號、性別與生日三項資料,即可在匿名資料庫中以 81% 的機率定位個人 (OCF Lab)。

技術細節與漏洞分析

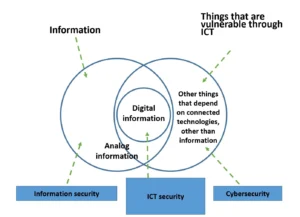

1. 服務流程:用戶輸入郵遞區號 → 服務端生成隨機一次性號碼 → 該號碼與用戶基本資訊(郵遞區號、性別、生日)關聯存於雲端。 2. 資料收集:雖不收集姓名、電話號碼等直接 PII,但仍保存可再識別的「郵遞區號」等間接 PII (Kaspersky)。 3. 漏洞:

- 資料庫可被惡意外洩或內部濫用,透過鏈結攻擊將一次性號碼與其他公開資料(如選民登記表)結合,實現身份復原。

- 服務端若未實施差分隱私或同態加密,攻擊者可直接讀取或複製資料。

影響範圍與風險評估

企業與個人:即使匿名化,仍可能被用於釣魚、社交工程或身份盜竊。 合規風險:GDPR 第26條要求「匿名且去識別化」資料不受規範,但若再識別風險未消除,仍可能違反《個人資料保護法》與各國隱私法。 法規合規:若服務提供者未採用隱私計算(差分隱私、聯邦式學習等)將難以在歐盟市場合法營運 (帝濶智慧科技)。

防禦建議與企業應對策略

1. **最小化資料收集**:僅收集必要的郵遞區號,避免附加性別、生日等資訊。 2. **差分隱私與合成數據**:使用 DeCloak 等技術生成合成數據,保留統計特徵同時消除個別識別符 (帝濶智慧科技)。 3. **加密與存取控制**:對一次性號碼與關聯資料進行同態加密,並採用 RBAC、最小權限原則防止內部濫用。 4. **定期風險評估**:利用 MITRE ATT&CK 的「Initial Access」與「Execution」模塊,模擬連結攻擊,檢測資料庫安全性。 5. **合規審查**:確保服務符合 GDPR、CPRA、及本土隱私法規;建立透明的隱私聲明與使用者同意機制。

參考資料與原文來源

- 駿捷科技「僅需郵遞區號即可註冊的匿名電話服務:資安隱憂與技術解析」 (2025)

- OCF Lab「數位個資四散的時代,匿名也拯救不了資料外洩」 (2020)

- 帝濶智慧科技「DeCloak 的合成數據」 (2024)

- Kaspersky「什麼是個人識別資訊(PII)?如何刪除它」 (2024)

MITRE ATT&CK 對應

- T1566 – Phishing(若文章提及社交工程)

- T1190 – Exploit Public-Facing Application(若有利用外部服務漏洞)

- T1059 – Command Execution(若涉及指令執行)

本文由 DreamJ AI 技術新聞生成系統 自動撰寫並進行語意優化,僅供技術研究與教學使用。

請以原廠公告、CVE 官方資料與安全建議為最終依據。