威脅背景與事件概述

2025年12月3日,React開發團隊正式公布了 CVE-2025-55182(俗稱 React2Shell)漏洞,該漏洞被評為最高 CVSS 10.0,允許未經認證的攻擊者透過精心構造的 HTTP 請求在使用 React Server Components(RSC)的伺服器上執行任意程式碼 (iThome)。

漏洞公布後的數小時內,AWS 觀測到多個中國國家級威脅組織(Earth Lamia、Jackpot Panda 等)開始主動利用,攻擊範圍已擴及美國、印度、德國、英國及巴基斯坦等十個國家,攻擊 IP 位置約 121 個,其中 30 個位於美國 (AWS Blog)。

攻擊者利用公開的概念驗證(PoC)程式碼,先進行「Proof‑of‑Execution」(PoE) 驗證,若成功即下載 PowerShell 版第二階段載體,並藉由 AMSI 迴避機制執行後續惡意腳本,形成典型的「簡易數學運算」指令執行鏈 (Palo Alto Networks Unit 42)。

技術細節與漏洞分析

React2Shell 的根源在於 RSC 的 Flight 協定中存在不安全的反序列化缺陷。攻擊者可透過構造惡意的 JSON/HTTP 資料流,將 JavaScript 物件序列化至伺服器端,伺服器在反序列化時會直接執行其中的函式,從而達到遠端程式碼執行 (Wiz Blog)。

漏洞利用流程可拆解為:

- 構造惡意 HTTP Request,傳送至 React/Next.js 伺服器。

- 伺服器在 RSC 解析時反序列化資料,觸發任意函式執行。

- 執行第一階段 PowerShell 指令(例如「whoami」或「Get‑Process」),驗證漏洞可用。

- 下載並執行第二階段載體(如 Snowlight、Vshell),完成後門植入。

- 利用 AMSI 迴避,將後續命令隱藏於記憶體中,降低偵測機率。

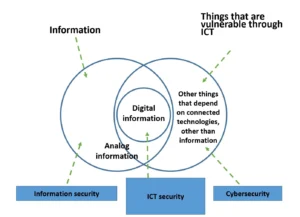

影響範圍與風險評估

React Server Components 目前已被約 5000 萬個網站採用,涵蓋雲端服務、內容管理系統、企業內部應用等多元領域。若未及時修補,以下風險尤為嚴峻:

- 資料外洩:攻擊者可取得系統憑證、API 金鑰及使用者資料。

- 雲端資源滲透:透過後門植入,攻擊者可攜帶雲端帳號進行更大規模滲透。

- 攻擊面擴大:React2Shell 可作為後門與其他惡意程式(如 EthernRAT)結合使用,擴充攻擊工具鏈。

- 偵測難度高:使用 AMSI 迴避與無檔案寫入的 PowerShell 指令,降低傳統防毒與入侵偵測系統的效能。

根據 AWS、Palo Alto Networks 及 GreyNoise 的報告,已知至少 30 家企業組織受害,且攻擊行為已進入雲端憑證竊取階段 (AWS Blog,Palo Alto Networks)。

防禦建議與企業應對策略

1️⃣ 即時修補:立即將 React、Next.js 版本升級至 19.0.5 以上,或使用官方提供的緊急補丁。若無法升級,請在 next.config.js 或 react-scripts 中禁用 RSC 功能,或使用 --no-experimental-rsc 標記。

2️⃣ 網路層面過濾:在 WAF 或 CDN 層面過濾非正常的 Flight 協定請求,或使用 AWS WAF 的「JSON Payload」規則阻擋異常結構。可參考 Amazon 的 AWS Security Blog。

3️⃣ 端點偵測與回應(EDR):啟用 AMSI 相關偵測規則,並在 PowerShell 執行時加強記錄。使用雲端 EDR(如 Microsoft Defender for Cloud)監控「whoami」等指令。

4️⃣ 雲端憑證管理:採用 IAM 角色、最小權限原則,並使用硬體安全模組(HSM)或多因素認證,減少憑證被竊取後的風險。

5️⃣ 監控與告警:利用 SIEM 連結 AWS CloudTrail、Azure Monitor 或 Google Cloud Logging,設定「異常 HTTP 方法」或「非預期 JSON 結構」的告警。

MITRE ATT&CK 相關技術

- T1075 – Pass the Hash(利用已竊取憑證進行雲端滲透)

- T1059 – Command and Scripting Interpreter(PowerShell)

- T1027 – Obfuscated Files or Information(使用 AMSI 迴避)

- T1078 – Valid Accounts(利用合法雲端帳號)

- T1190 – Exploit Public-Facing Application(React2Shell 作為入口)

參考資料與原文來源

- iThome: 「多家資安業者與機構警告React2Shell已遭積極利用」 (https://www.ithome.com.tw/news/172683)

- 路德社:「最高严重级前端工具库漏洞波及约5000万网站」

- AWS Security Blog: 「China-nexus cyber threat groups rapidly exploit React2Shell」

- Wiz Blog: 「React2Shell (CVE-2025-55182): Critical React Vulnerability」

- Palo Alto Networks Unit 42: 相關報告 (CyberScoop, Bleeping Computer)

CVE / 漏洞摘要整理

| CVE 編號 | 影響範圍 | CVSS | 說明 | 修補建議 |

|---|---|---|---|---|

| CVE-2025-55182 | (請根據文章描述填入) | (若來源無 CVSS 可留空) | (來源摘要) | (修補建議) |

MITRE ATT&CK 對應

- T1566 – Phishing(若文章提及社交工程)

- T1190 – Exploit Public-Facing Application(若有利用外部服務漏洞)

- T1059 – Command Execution(若涉及指令執行)

本文由 DreamJ AI 技術新聞生成系統 自動撰寫並進行語意優化,僅供技術研究與教學使用。

請以原廠公告、CVE 官方資料與安全建議為最終依據。