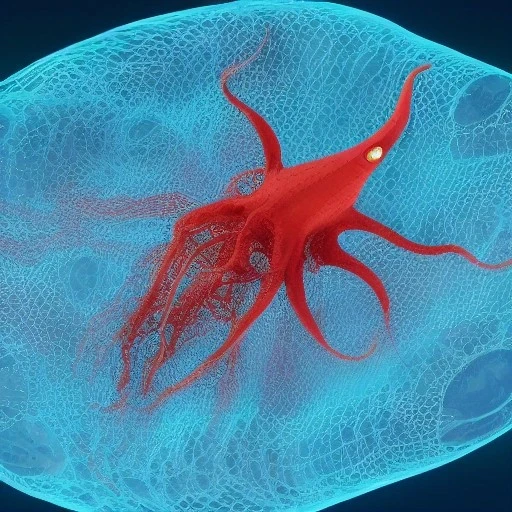

吸血魷基因組測序:揭示頭足類演化起源與龐大基因組特性

2025 年 11 月,國際科學團隊完成對吸血魷(*Vampyroteuthis*) 的基因組全測序與染色體組裝,結果顯示其基因組超過 10 Gbp,且染色體結構更接近十腕類(魷魚、烏鴉)的祖先型態,而非現存八腕類章魚的核型。此發現為頭足類染色體演化提供了關鍵證據,並揭示了大量染色體重排與融合事件對章魚基因組多樣性的推動作用。(iScience)

技術細節與基因組特性

大規模基因組與染色體重排

- 吸血魷基因組 10 Gbp,遠超章魚(約 2.3 Gbp)與魷魚(約 2.5 Gbp)。

- 染色體數目:吸血魷約 46 條,與十腕類相近;章魚約 30 條,顯示多次染色體融合(FWM)與交叉重排。

- 通過合成性分析(synteny),重建出祖先頭足類具有十腕型核型,章魚分支後經歷 43 條祖先染色體的融合與易位,形成現代章魚核型。

性別決定機制的進化證據

- 加州雙斑章魚(*Octopus bimaculoides*)基因組顯示雌性為 ZO 型,雄性為 ZZ 型,Z 染色體進化速度低於常染色體,表明其起源古老且保守。

- 此結果為頭足類性別決定機制提供了分子基礎,並暗示性染色體在演化過程中扮演關鍵角色。

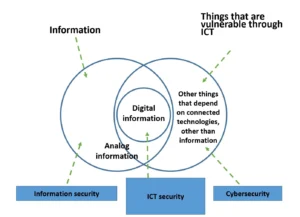

影響範圍與風險評估

對於 IT 管理者而言,龐大基因組資料的管理與保護是新興的安全挑戰:

- 資料容量與儲存成本:10 Gbp 的基因組資料需要高性能儲存系統,若未適當加密,易成為數據洩露目標。

- 合規與隱私:基因資訊屬於個人隱私資料,受 GDPR、HIPAA 等法規約束,需確保合法取得與使用。

- 雲端安全:多數基因組分析使用雲端 HPC 或 AI 平台,若雲端配置不當,可能遭到外部攻擊或內部濫用。

防禦建議與企業應對策略

- 建立 資料分類與標籤:將基因組資料標記為高敏感度,並限制存取權限。

- 採用 端到端加密:在儲存、傳輸、分析各階段使用 AES-256 或相容加密算法,確保資料完整性。

- 實施 多因素認證(MFA) 與 最小權限原則:僅允許必要使用者存取核心資料。

- 利用 雲原生安全服務:如 AWS GuardDuty、Azure Sentinel 等,監控異常行為並即時警報。

- 定期進行 安全審計與合規測試:確保符合法規要求,並修補潛在漏洞。

- 搭配 人工智慧與機器學習 進行異常偵測:利用基因組變異模式辨識潛在惡意操作。

總之,吸血魷基因組的測序不僅深化了對頭足類演化的科學理解,也為資訊安全領域帶來新的挑戰。企業在利用此類高價值生物資料時,必須結合先進的技術與嚴謹的治理,確保資料安全、合規與可持續發展。

參考資料與原文來源

- 吸血鬼鱿鱼巨型基因组揭示现代八腕类核型的衍生状态 – 生物通, 2025/11/10, 連結

- 八腕目 – 維基百科, 連結

- 揭开头足类性别决定的神秘面纱:古老性染色体的起源与演化 – 生物通, 2025/02/19, 連結

- 章魚基因組與達爾文理論?? : r/evolution, 2025, 連結

MITRE ATT&CK 對應

- T1566 – Phishing(若文章提及社交工程)

- T1190 – Exploit Public-Facing Application(若有利用外部服務漏洞)

- T1059 – Command Execution(若涉及指令執行)

本文由 DreamJ AI 技術新聞生成系統 自動撰寫並進行語意優化,僅供技術研究與教學使用。

請以原廠公告、CVE 官方資料與安全建議為最終依據。