前言:密碼已死,現在駭客要的是你的「身分 Token」

隨著企業全面擁抱 Microsoft 365,傳統的「釣魚郵件騙密碼」已演化為更致命的威脅。對於現代攻擊者而言,突破 MFA(多因素驗證)不再需要破解加密,只需**「竊取 Token」**。

2025 年末,名為 ShadyPanda 的攻擊行動揭示了這一趨勢:攻擊者結合瀏覽器擴充套件與中間人攻擊(AiTM),在使用者完成合法登入的瞬間,同步竊取了 OAuth 2.0 存取權杖(Access Token)與 Refresh Token。這意味著,即使你更改了密碼,駭客仍能利用手中的 Token 持續存取你的 OneDrive 與 SharePoint。

技術解構:短期憑證如何被繞過?

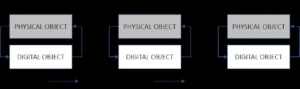

在 Microsoft Entra ID (原 Azure AD) 環境中,攻擊者主要利用以下三種路徑繞過驗證機制:

1. 中間人攻擊 (AiTM) 與 Token 重放

攻擊者建立一個與微軟登入頁面一模一樣的代理站點(如使用 Evilginx2 工具)。

-

流程: 使用者在假站點輸入帳密與 MFA 代碼 -> 攻擊者將其轉發給微軟 -> 微軟回傳 Session Token -> 攻擊者攔截 Token 並放行使用者進入官網。

-

後果: 攻擊者取得的 Token 是「已通過 MFA 驗證」的,可直接用於重放攻擊(Token Replay),完全無需知道使用者的密碼。

2. 瀏覽器層級的 Session 劫持

如 ShadyPanda 案例所示,透過惡意瀏覽器擴充套件(Malicious Extensions),攻擊者可直接讀取瀏覽器內的 Cookies 或 LocalStorage。

-

手法: 當使用者登入 M365 後,擴充套件默默將

ESTSAUTH或ESTSAUTHPERSISTENT等關鍵 Cookie 回傳至 C2 伺服器。

3. 惡意 OAuth 應用程式 (Consent Phishing)

攻擊者不騙密碼,而是騙取「授權」。

-

手法: 發送偽造的「安全性檢查」或「HR 更新」App 連結,誘導使用者點擊「接受」應用程式存取權限(如

Mail.Read,Files.Read.All)。一旦授權,駭客即可透過 API 長期存取資料。

防禦最佳實踐:從「信任」轉向「驗證」

面對 Token 竊取,單純啟用 SMS MFA 已不足夠。企業需在 Microsoft 365 中實施以下縱深防禦:

-

升級 MFA 機制:

-

棄用簡訊/語音驗證,全面改用 FIDO2 安全金鑰 或 Windows Hello for Business。這些硬體綁定技術能有效抵禦 AiTM 攻擊,因為 Token 無法被分離出硬體裝置。

-

-

條件式存取 (Conditional Access):

-

設定 「裝置合規性 (Device Compliance)」 政策。僅允許受 Intune 管理且合規的裝置存取 M365。即使駭客偷到了 Token,若其裝置未經註冊,存取請求將被拒絕。

-

-

縮短 Token 生命週期:

-

透過 Continuous Access Evaluation (CAE),當偵測到IP異常變動或帳號風險提升時,強制立即撤銷 Token 有效性。

-

自動化檢測:使用 Microsoft Graph PowerShell

由於 Azure AD 模組已逐漸淘汰,以下提供適用於 2025 年環境的 Microsoft Graph PowerShell 腳本,用於檢查過期的應用程式憑證(Service Principal Credentials),這常是長期潛伏的後門:

# 需先安裝 Microsoft.Graph 模組

# Install-Module Microsoft.Graph -Scope CurrentUser

Connect-MgGraph -Scopes "Application.Read.All"

$ExpiredApps = Get-MgServicePrincipal -All | ForEach-Object {

$App = $_

$App.KeyCredentials | ForEach-Object {

if ($_.EndDateTime -lt (Get-Date)) {

[PSCustomObject]@{

AppName = $App.DisplayName

AppId = $App.AppId

KeyId = $_.KeyId

Type = "Certificate"

ExpiryDate = $_.EndDateTime

}

}

}

$App.PasswordCredentials | ForEach-Object {

if ($_.EndDateTime -lt (Get-Date)) {

[PSCustomObject]@{

AppName = $App.DisplayName

AppId = $App.AppId

KeyId = $_.KeyId

Type = "Secret"

ExpiryDate = $_.EndDateTime

}

}

}

}

$ExpiredApps | Export-Csv -Path "C:\Temp\Graph_Expired_Creds.csv" -NoTypeInformation

Write-Host "掃描完成,結果已輸出至 CSV。"常見 CVE 與威脅對應 (2025 版)

請注意,雲端身分攻擊多屬於「配置錯誤」或「架構濫用」,而非傳統軟體漏洞。以下列出相關的高風險指標:

| CVE / 威脅 ID | 影響元件 | 嚴重度 | 說明與修補 |

| CVE-2024-21413 | Microsoft Outlook | Critical | Moniker Link 漏洞,允許繞過保護檢視執行惡意代碼。務必更新 Office 套件。 |

| TECH-AiTM | Identity Provider | High | 利用中間人架構竊取 Session Cookie。修補:強制執行 FIDO2 / 條件式存取。 |

| TECH-OAuth | Entra ID Apps | High | 惡意應用程式同意釣魚 (Consent Phishing)。修補:限制使用者同意權限,僅允許管理員核准 App。 |

MITRE ATT&CK 對應戰術

針對 M365 環境的攻擊鏈,資安團隊應監控以下技術:

- T1566.002 – Phishing: Spearphishing Link (引導至 AiTM 站點)

- T1550.002 – Use Alternate Authentication Material: Pass the Hash/Ticket (此處指 Pass-the-Cookie)

- T1528 – Steal Application Access Token

- T1137.006 – Office Application Startup: Add-ins (惡意 Office 增益集)

結語

雲端時代的防線已從防火牆轉移至「身分 (Identity)」。面對結合 AI 自動化與 Token 竊取的新型社交工程,企業必須採用 Zero Trust (零信任) 架構——永遠不信任憑證,永遠驗證裝置與行為,才能在 ShadyPanda 等駭客組織的威脅下全身而退。

🧠 本文由 DreamJ AI 技術新聞生成系統 自動撰寫與優化,

內容僅供技術研究與學習參考,實際環境請搭配官方公告與資安建議。