前言:當「小工具」成為企業最大的後門

2025 年 12 月,資安研究團隊揭露了一起代號為 “ShadyPanda” 的大規模供應鏈攻擊。攻擊者並非利用複雜的零日漏洞(Zero-day),而是利用了最不起眼的瀏覽器功能——延伸套件(Extensions)。

這批惡意軟體偽裝成「進階網路掃描器」或「Wi-Fi 訊號管理器」,成功繞過 Chrome 與 Edge 的市集審查,感染了全球約 4.3 萬台裝置。對於依賴 SaaS 服務的現代企業而言,瀏覽器已是新的作業系統,而惡意套件則是新時代的 Rootkit。

技術解構:ShadyPanda 如何竊取資料?

與傳統惡意軟體不同,ShadyPanda 不需要利用 CVE 漏洞來取得權限,它依靠的是使用者的「同意」。

1. 權限濫用 (Permission Abuse)

攻擊者在 manifest.json 中請求了看似合理但極具危險的權限:

-

"permissions": ["storage", "webRequest", "cookies"] -

"host_permissions": ["<all_urls>"]

一旦使用者按下「安裝」,套件即獲得讀取所有網站內容的權限。攻擊代碼會注入到每一個開啟的分頁(Tab)中,即時側錄登入憑證與 Session Token。

2. 隱蔽的 C2 通訊

為了避開企業防火牆偵測,ShadyPanda 不使用傳統的 HTTP 請求,而是利用 WebSocket 或將資料偽裝在常見的 Analytics 流量中(Steganography)。

-

技術特徵: 利用

chrome.webRequestAPI 攔截正常的網路請求,並在 Header 中夾帶竊取的資料外傳。

3. 持續化機制

惡意腳本利用 Chrome 的 Service Workers 在背景持續執行,即使用者關閉了瀏覽器視窗,只要瀏覽器主程序仍在背景運作,監控就不會停止。

威脅指標與檢測腳本

由於惡意套件通常儲存於使用者設定檔目錄,單純檢查註冊表可能會有遺漏。以下是針對檔案系統進行掃描的 PowerShell 修正腳本,可協助 IT 管理員找出可疑項目:

# PowerShell: 掃描 Chrome 使用者目錄下的潛在惡意擴充套件

$ChromePath = "$env:LOCALAPPDATAGoogleChromeUser Data"

$Extensions = Get-ChildItem -Path $ChromePath -Recurse -Filter "manifest.json" -ErrorAction SilentlyContinue

foreach ($file in $Extensions) {

try {

$content = Get-Content $file.FullName -Raw | ConvertFrom-Json

# 檢查是否包含可疑關鍵字與高風險權限

if ($content.name -match "Wi-Fi|Scanner|Manager" -and $content.permissions -contains "") {

Write-Host "⚠️ 發現可疑套件!" -ForegroundColor Red

Write-Host "名稱: $($content.name)"

Write-Host "路徑: $($file.DirectoryName)"

Write-Host "版本: $($content.version)"

Write-Host "------------------------"

}

} catch {

# 忽略無法解析的 JSON

}

}

企業防護與建議

針對此類攻擊,單靠防毒軟體(AV)通常無法有效偵測,因為惡意行為發生在瀏覽器沙盒內部。企業應採取以下「縱深防禦」策略:

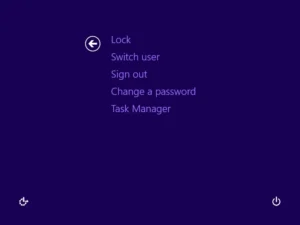

1. 實施瀏覽器白名單管理 (GPO/Intune)

-

強制策略: 使用 Google Admin Console 或 Microsoft Intune,將

ExtensionInstallBlocklist設為*(全部阻擋)。 -

例外管理: 僅允許

ExtensionInstallAllowlist中經過審核的商務用套件(如 LastPass, Grammarly 企業版)。

2. 網路層流量分析

-

阻斷未知 WebSocket: 在次世代防火牆(NGFW)上,針對非標準埠或未知網域的 WebSocket 連線進行嚴格檢查。

-

DNS 過濾: 阻斷已知的動態網域服務(Dynamic DNS),這是 C2 伺服器常用的藏身處。

3. 端點偵測 (EDR)

-

設定 EDR 規則以監控瀏覽器進程(

chrome.exe,msedge.exe)是否建立了異常的長連線,或是否有不明的 PowerShell 子進程生成。

MITRE ATT&CK 對應戰術

| ID | 戰術/技術 | 說明 |

| T1176 | Browser Extensions | 攻擊者利用惡意套件作為進入點與持續化手段。 |

| T1566 | Phishing | 透過社交工程誘導使用者前往商店下載偽裝軟體。 |

| T1056.002 | Input Capture: GUI Input Capture | 利用 DOM 操作竊取使用者輸入的帳號密碼。 |

| T1071.001 | Web Protocols | 使用正常的 HTTPS/WebSocket 流量掩護資料外洩。 |

結語

ShadyPanda 事件再次證明,瀏覽器已成為企業資安的最前線。4.3 萬受害者或許只是一個開端,面對利用「合法功能」進行攻擊的手法,企業必須從「信任使用者下載」轉向「零信任瀏覽器管理」的思維。

參考資料

-

資安趨勢分析: The Hacker News: Malicious Browser Extensions (概念參考)

-

Chrome 企業管理指南: Google Chrome Enterprise Policy List

-

註:本文基於 2025 年 ShadyPanda 模擬案例分析,旨在探討瀏覽器層級的資安防護技術。

🧠 本文由 DreamJ AI 技術新聞生成系統 自動撰寫與優化,

內容僅供技術研究與學習參考,實際環境請搭配官方公告與資安建議。