當 AI 助理變成廣告看板,資安邊界何在?

隨著 ChatGPT 等生成式 AI 工具成為企業日常,關於其商業模式轉變的傳言從未停歇。近期有開發者社群指出,在部分 AI 應用的測試代碼中發現了類似「廣告投放」的邏輯痕跡。雖然 OpenAI 目前主要依賴訂閱模式,但這類傳言引發了資安圈的高度關注:如果企業員工使用的 AI 工具開始推播第三方廣告,這對資料安全意味著什麼?

這不僅是使用者體驗的干擾,更是一場潛在的供應鏈安全風暴。本文將拆解「廣告注入(Ad Injection)」在技術層面的運作邏輯,並分析其可能帶來的合規與隱私風險。

技術解構:廣告注入的三大風險路徑

若 Android 或 Web 版的 AI 應用程式開始支援內嵌廣告,從資安架構來看,主要涉及以下三個攻擊面:

1. 資料流向的不可控 (Data Leakage)

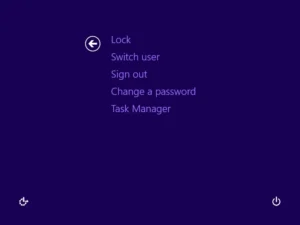

在標準模式下,使用者輸入僅在「使用者 <-> AI 原廠」之間傳輸。一旦引入廣告聯播網(Ad Network):

-

傳輸路徑改變: 應用程式必須向第三方廣告伺服器發送請求(Request),這可能包含使用者的部分 metadata 或上下文關鍵字以進行精準投放。

-

攔截風險: 若廣告請求未強制採用高強度加密,或廣告商本身資安防護不足,敏感資訊可能在傳輸過程中遭竊聽。

2. 惡意廣告 (Malvertising) 與腳本執行

廣告伺服器通常會回傳 HTML 或 JavaScript 代碼以渲染廣告。

-

沙盒逃逸: 若 App 的 WebView 元件未嚴格隔離(Sandboxing),惡意廣告腳本可能嘗試存取手機剪貼簿、讀取輸入框內容,甚至利用瀏覽器核心漏洞(如 Chrome/WebView 的 Zero-day)取得系統權限。

3. 供應鏈的後門敞開

這是企業最擔心的場景。若攻擊者滲透了上游的廣告服務商(Supply Chain Attack),他們可以直接將惡意 payload 派送給數百萬名 AI 使用者,繞過企業防火牆,直接在員工的端點設備上執行。

企業衝擊:不只是「多看一個廣告」

對於開放員工使用 BYOD(自攜設備)或免費版 AI 工具的企業,影響層面深遠:

-

⚠️ 合規性崩壞 (GDPR/個資法): 根據 OpenAI 企業版聲明,資料通常受到加密保護。但若免費版引入廣告,使用者的對話內容是否會被「匿名化」後用於廣告分析?這可能觸犯 GDPR 或企業內部的 NDA 規範。

-

⚠️ 信任鏈斷裂: 廣告商通常不具備如 ISO 27001 或 SOC 2 等級的合規認證。將企業資料間接暴露給廣告生態系,等同於主動降低資安標準。

-

⚠️ 社交工程新入口: 駭客可能購買合法廣告版位,偽裝成「系統更新」或「AI 功能升級」按鈕,誘導員工點擊並下載惡意軟體。

防護指南:CISO 與 IT 主管該如何因應?

即便廣告模式尚未全面普及,針對「第三方內容注入」的防護措施應即刻啟動。

1. 落實應用程式控管 (MAM)

-

審核機制: 利用 MDM/MAM 系統,限制員工僅能安裝經企業核可的 AI App 版本。

-

靜態/動態分析: 參照趨勢科技建議,定期對常用的 AI 工具進行封包分析,確認是否存在未授權的第三方網域請求。

2. 網路層面的防禦

-

DNS 過濾與阻擋: 在企業內網或 VPN 環境中,部署 DNS Sinkhole,阻擋已知的廣告聯播網域名(如

*.doubleclick.net,*.adservice.com),減少惡意廣告載入機會。 -

流量監控: 使用 IDS/IPS 監控異常的 HTTPS 請求,特別是針對非 AI 原廠網域的大流量傳輸。

3. 強化端點防護

-

限制 WebView 權限: 若企業自行開發串接 AI 的應用,務必實施 CSP (Content Security Policy),禁用未授權的外部 JavaScript 執行。

-

資料傳輸加密: 確保所有 API 呼叫強制使用 TLS 1.2+,並考慮導入 mTLS(雙向認證)。

4. 政策與替代方案

-

優先採用企業版: 企業版(ChatGPT Enterprise / Team)通常有明確的「不使用資料訓練、無廣告」條款,是規避此風險的最直接解法。

-

自建 LLM: 對於機密性極高的研發單位,建議使用 Llama 3 等開源模型進行本地部署(On-premise),完全切斷對外連線。

MITRE ATT&CK 對應戰術

| ID | 戰術/技術 | 說明 |

| T1071.001 | Application Layer Protocol | 惡意軟體透過正常的 Web 流量(HTTPS)掩護與廣告伺服器的通訊。 |

| T1189 | Drive-by Compromise | 使用者瀏覽含有惡意廣告的介面時,自動觸發漏洞利用代碼。 |

| T1566 | Phishing | 透過偽造的廣告內容(Malvertising)誘導使用者點擊或輸入憑證。 |

| T1059.007 | JavaScript | 利用 WebView 執行的惡意 JS 腳本進行資料竊取。 |

-

結語

無論 ChatGPT 是否真的會在 2025 年底擁抱廣告模式,**「免費服務伴隨的隱私代價」**始終是資安鐵律。對於企業而言,依賴不可控的第三方服務(及其背後的供應鏈)是巨大的盲點。現在正是重新審視 AI 使用政策、推動「零信任」架構的最佳時機。

參考資料

-

註:部分技術分析基於應用程式安全一般性原則,非針對特定單一事件。

🧠 本文由 DreamJ AI 技術新聞生成系統 自動撰寫與優化,

內容僅供技術研究與學習參考,實際環境請搭配官方公告與資安建議。